8(499)673-0-345 (Москва)

8(812)679-0-345 (Санкт-Петербург)

8(863)285-0-345 (Ростов-на-Дону)

Хакеры зеркально отражают имена файлов, создавая "безопасные" расширения файлов

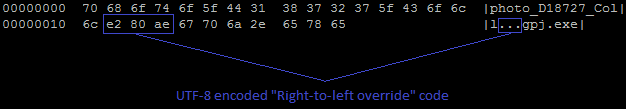

Например, исполняемый файл вредоносного программного обеспечения, заканчивающийся “gpj.exe”, выводится на экран получателю как более невинное звучание “photo_D18727_Collexe.jpg”.

“Обычный пользователь смотрит только на расширение в самом конце имени файла, например jpg для фотографии. И это то, где кроется опасность”.- говорит Йндрих Кубец, глава антивирусной лаборатории avast!. “Теперь единственным способом определения исполняемый это файл или нет является предупреждение программ безопасности о том, что Вы пытаетесь запустить программу неизвестного происхождения”.

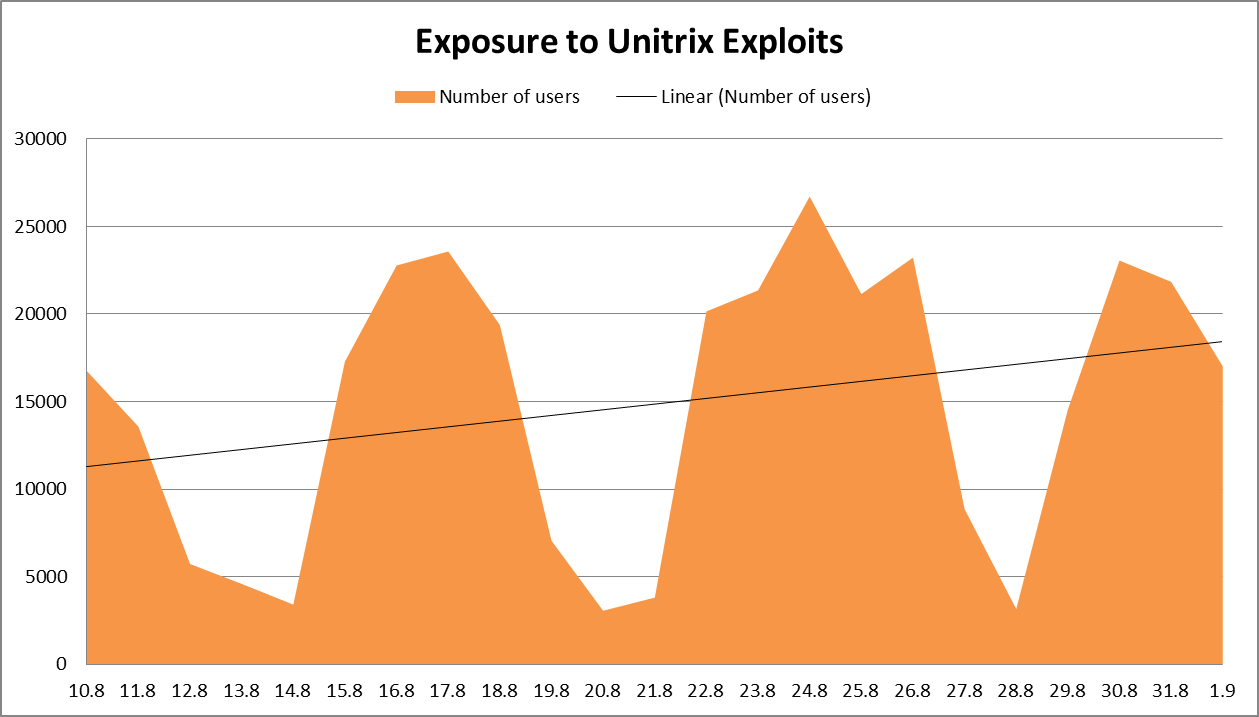

Компания AVAST Software отследила устойчивое увеличение детекта в течение августа 2011 года, с ежедневным пиком более чем 25 000 обнаружений. “Из электронных писем и анализа трафика становится ясным, что пытаются заразить организации, а не домашних клиентов”.-говорит г-н Кубец. Атаки почти всегда делаются в течении рабочей недели и опускаются до отметки в 5 000 в выходные дни.

“Невозможно сделать единственное универсальное решение для надежного обнаружения данного вредоноса, так как будет большое количество ложных срабатываний, но есть определенные способы бороться с ним”.- сказал г-н Кубек. Пользователи avast! могут защищититься двумя способами:

1. Обнаружение антивирусом, благодаря сканированию входящей почты.

2. В пределах файловой системы требуется запускать файлы неизвестного происхождения через песочницу (sandbox)

Проблема состоит в том, что это - "заводская" функциональность Unicode. Хоть об этой "дыре безопасности" международного стандарта давно известно, но пока ещё ничего не сделано для её исправления. Обратите внимание на эту угрозу, так как информации об этом практически нет у других разработчиков антивирусов.

| Оцените новость по пятибальной шкале: | Общий рейтинг новости: /5. Подано голосов: 786. |

Комментарии ()